MITER ATT&CK®フレームワークに沿った新ルールや修正ルールをSIEMに適用することで、高度化・巧妙化する攻撃脅威に対して、 検知能力を上げたSIEM環境を保有・アップデートし続けることが可能です。

人の知識やスキルに依存しないため、担当者が変わっても高度なSIEM活用を継続的に行うことが可能です。

CardinalOpsの提案ルールを活用することで、担当者の工数負荷を削減することができます。

CardinalOpsのダッシュボードやレポートから、高度なSIEM活用ができていることを確認・担保することで、報告に役立てることができます。

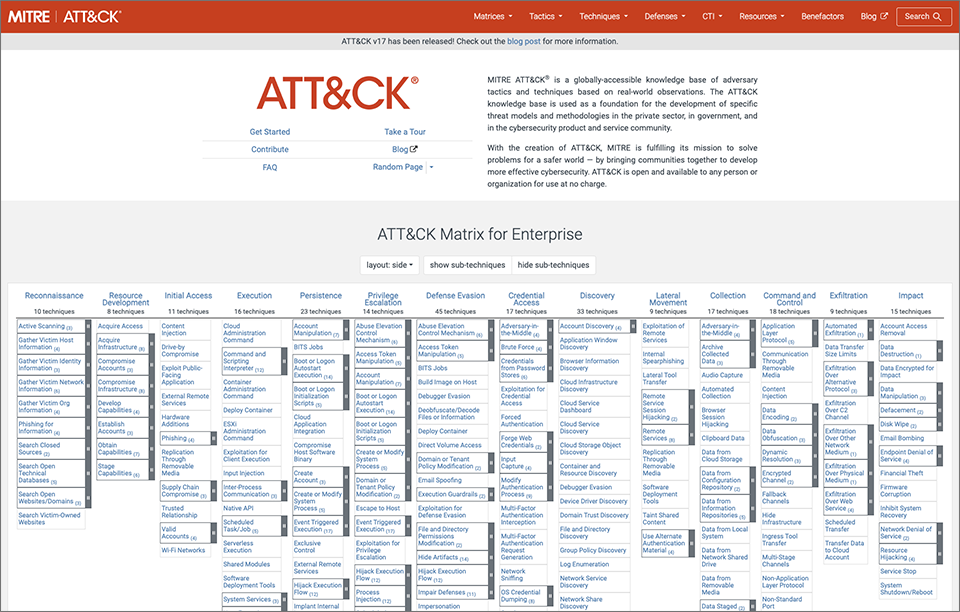

MITER ATT&CK®フレームワークは、サイバー攻撃をフェーズ(戦術:Tactics)に分類し、各フェーズで使用される具体的な攻撃手法(Technique)を整理したフレームワークです。

各攻撃手法には手法を一意に特定するための識別子と、紐づく要素(攻撃グループ、ソフトウェア、データソース、緩和策、検知、プラットフォーム)が設定されており、脅威アクターごとの手法を体系的に把握できます。

※出典: ATT&CK Matrix for Enterprise

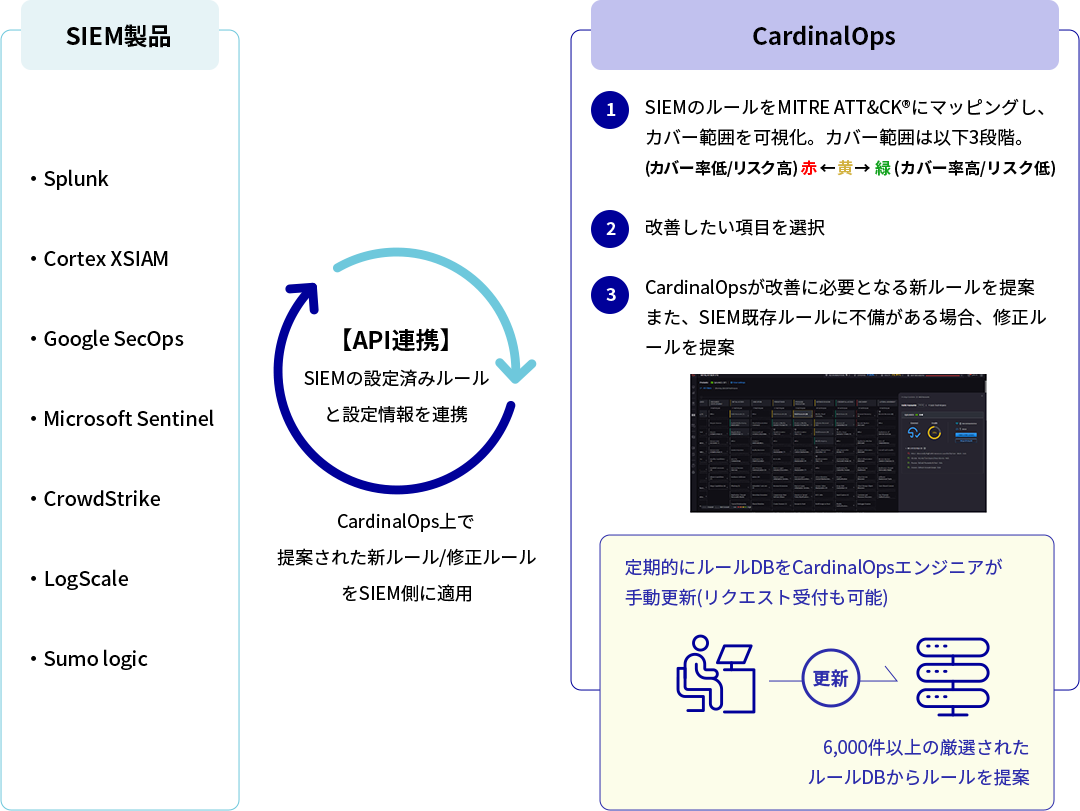

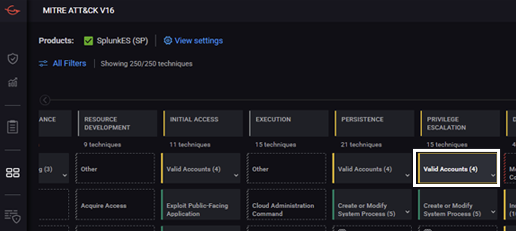

CardinalOpsはSIEM環境に対し、MITER ATT&CK®フレームワークに照らし合わせて分析を行い、新しく追加すべきルールを提案します。

お客様はCardinalOpsを活用することで、高度化・巧妙化し続ける脅威を検知するための最適なSIEM環境を保有することができます。

CardinalOpsは、SIEM側で取得しているログやMITRE ATT&CK®フレームワークのカバー範囲を分析し、ルールDBからおすすめの新ルールを提案します。

ユーザはCardinalOps上からワンクリックで新ルールを迅速にレビュー・テストし、SIEMに適用することができます。

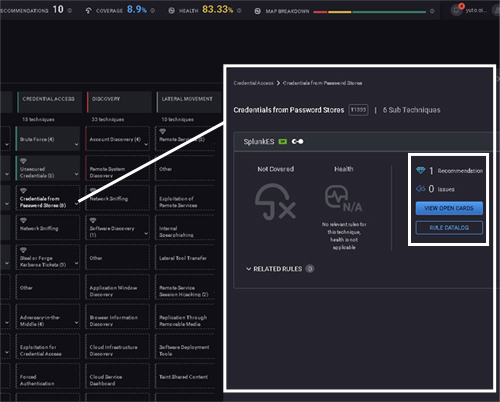

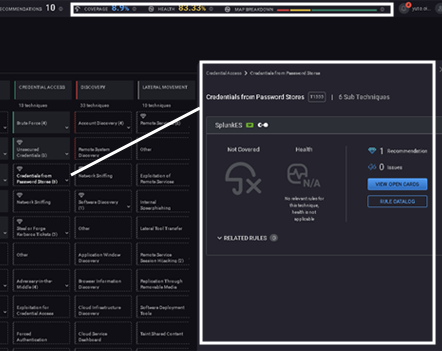

Webコンソール上から項目を選択

おすすめの新ルールはRecommendationにカウント

CardinalOpsが提案してくれる

おすすめの新ルールを確認

和訳:Windows - Findstrを使用したLSASSプロセスの偵察

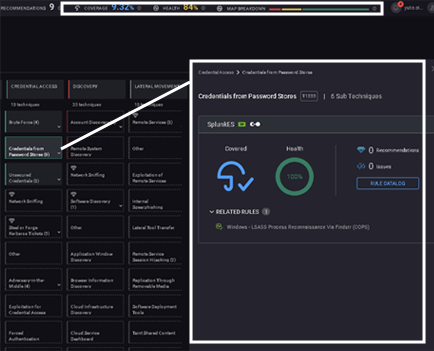

和訳:Windows - Findstrを使用したLSASSプロセスの偵察

新ルールの内容を確認、OKであれば

ワンクリックでそのままSIEMに適用

新ルール適用後は、対象項目が色なし(カバー率0%)から緑(カバー率高/リスク低)の状態になったことをCardinalOps上で確認することができます。

また、右上の全体のCOVERAGEとHEALTHもあわせて上昇します。

このCardinalOpsからの提案とユーザの適用ルールの選択を繰り返すことで、利用するSIEMのMITRE ATT&CK®フレームワークのカバー範囲を広げ、SIEM環境をアップデートし続けることが可能です。

【適用前】

【適用後】

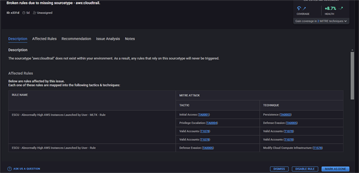

CardinalOpsはSIEM既存ルールに不備がある場合やルールが壊れている場合、修正ルールを提案します。

ユーザはCardinalOps内でルールが機能していない理由、修正ルールの内容を確認することができます。

単に問題箇所を指摘するだけでなく、 SIEMに即時反映できる形で修正ルールを提案してくれるのが特徴です。

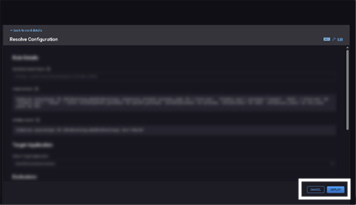

Webコンソール上から項目を選択

機能していない既存ルールは

Issue(問題箇所)にカウント

ルールが機能していない

理由を確認

和訳:ソースタイプ aws:cloudtrail が欠落しているためルールが壊れている

和訳:ソースタイプ aws:cloudtrail が欠落しているためルールが壊れている

CardinalOpsが提案する

修正ルール案を確認、SIEM側で適用

CardinalOpsをご利用にあたり、SCSKセキュリティでは初期構築や運用をサポートする技術支援サービスをご用意しております。

これらのサービスをご活用いただくことで、CardinalOpsを安心してご導入・ご利用いただくことが可能です。

また、SIEMに関する支援サービスも併せてご提供しておりますので、CardinalOpsとSIEMを一括して、SCSKセキュリティにて包括的にサポートさせていただくことが可能です。

| 初期構築支援 |

|

|---|---|

| 運用支援 |

|

|

その他

(SIEM支援) |

|